Лучший набор!

Правда меня терзают смутные сомнения. Даже при вкусовых приятностях 3,5 литров на двоих-троих получается довольно много за один-то вечерок :-)

Заметки и замечания, рассказы и пересказы

Правда меня терзают смутные сомнения. Даже при вкусовых приятностях 3,5 литров на двоих-троих получается довольно много за один-то вечерок :-)

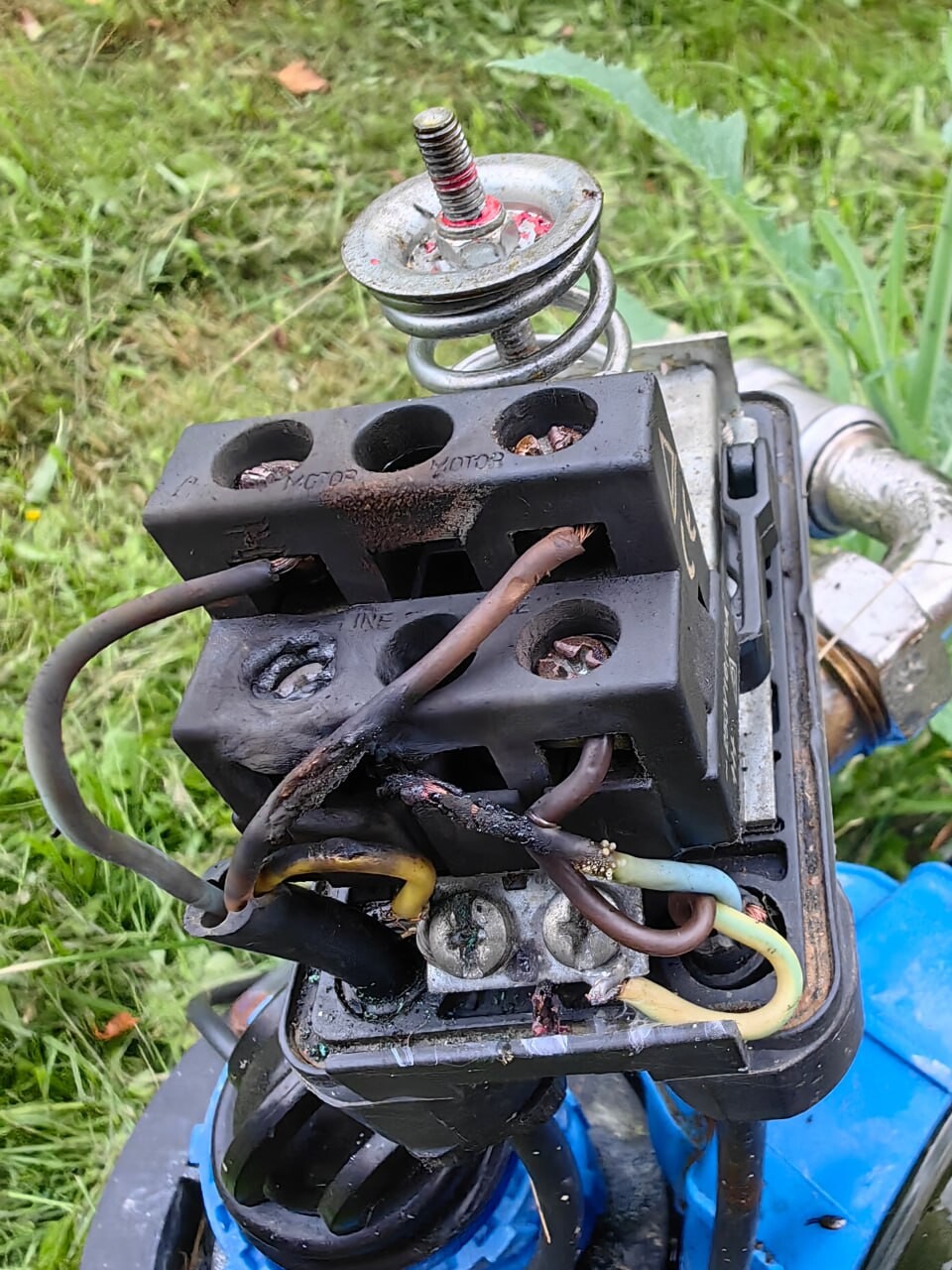

Брутальность и суровость на максимум!

Что-то насос как-то странно включается.. вскрыли, посмотрели, слегка удивились и побежали менять реле. Но штука довольно не веселая. На счастье насос не пострадал.

ЧТД... песня вокально-инструментальной группы Пневмослон «Машем х$@ми в алкогольной яме» — имеет черты литературного произведения :)

Как пел Аркадий Велюров в «Покровских воротах» — «И говорит по радио товарищ Левитан: „В Москве погода ясная, а в Лондоне — туман“. Мы снова немного в Лондоне :)

.jpg)

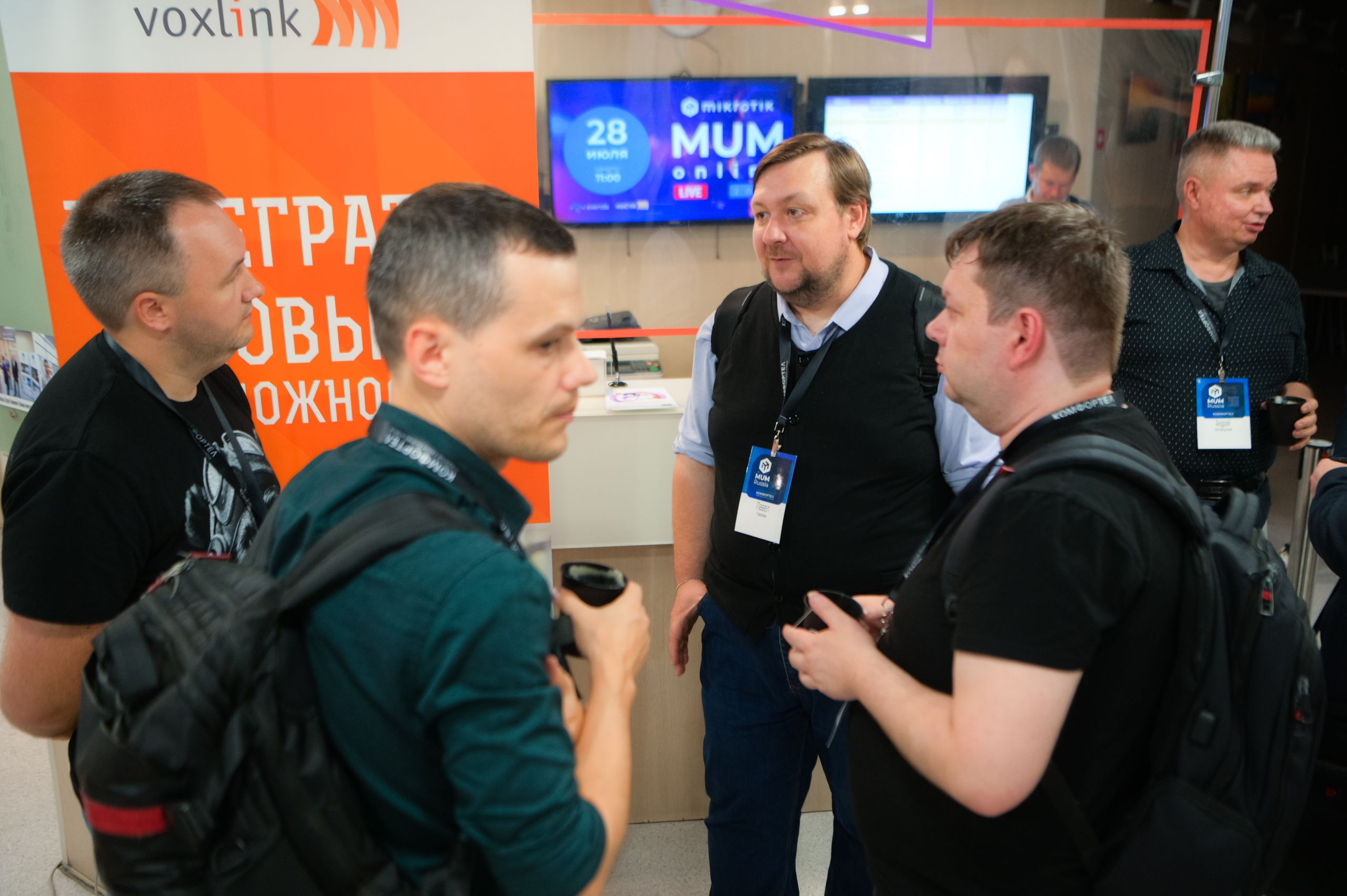

Удалось выступить и поучаствовать в мероприятии Mikrotik User Online Meeting 2023. Организаторы постарались на славу, собрав оффлайн порядка 150 человек и предоставив трансляцию более чем трем ста человекам (думаю, если бы трансляция была на Youtube, могло бы быть сильно больше — опыт 2021 показывает, что на порядок). Однако все прошло гладко и приятно. Удалось не только выступить, но и приятно пообщаться с разными интересными людьми.

Минутка самолюбования:

Минутка самолюбования 2:

Минутка самолюбования 3:

На мой взгляд вышло даже лучше, чем было два года назад:

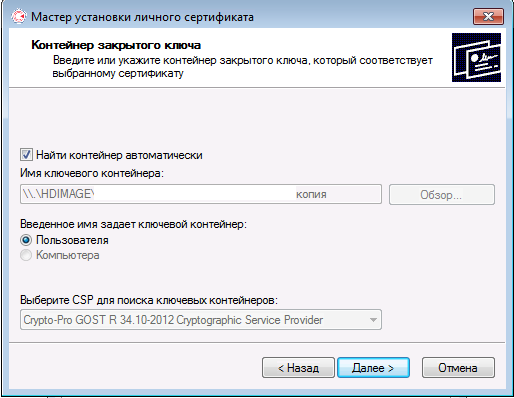

Небольшие приключения приносит не экспортируемая ключ со флешкой от ФНС. Отсутствие возможности экспорта сделано, как говорят, исключительно для обеспечения безопасности. Однако в случаях, когда работа с ЭЦП нужна внутри виртуальной машины, а еще может быть на сервере виртуальном (вероятнее в ДЦ, где нет физического доступа) — задача становится крайне интересной, а вечер менее томным. Выходов из ситуаций по меньшей мере два:

Первый вариант экономически не так приятен и, в случае чего, не дает нам сделать даже резервную копию ЭЦП. Поэтому мы переходим ко второму варианту. Для этого нам понадобится утилита для Рутокена — tokens.exe. После запуска утилиты мы сможем сделать копию данных с флешки и будет с чем работать дальше.

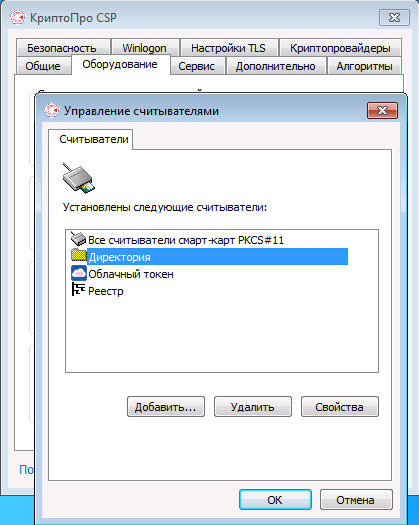

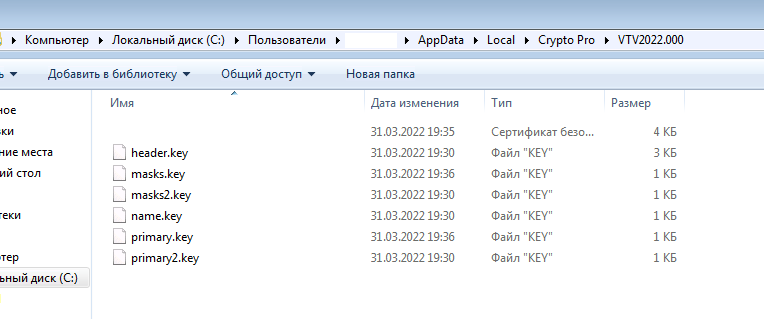

Далее нам как-то нужно добавить то, что мы скопировали, в КРИПТОПРО. Замечу, что речь пойдет о 5-ой версии. Здесь возникает маленькая проблема. Нам нужно либо эмулировать съемное устройство, либо искать вариант. Первое у меня не вышло — ни OSFMount, ни ImgDisk, ни VHD не помогли. А вот в новой КРИПТОПРО есть более интересный вариант носителя — Директория. Как только мы его включим и поместим наши ключики с директорию C:\Users\%username%\AppData\Local\Crypto Pro\MyECP.000, сможем увидеть и подключить нашу электронную подпись.

Добавление директории:

Путь к ключам для КРИПТОПРО:

Ура, увидели :)